O time de segurança do Microsoft Defender Advanced Threat Protection emitiu um alerta nessa segunda-feira (8) sobre um pico alarmante de atividade do Cavalo de Troia conhecido como Astaroth. Segundo um comunicado enviado à imprensa, o Brasil é alvo de 95% dos incidentes registrados do malware. Usuários domésticos e empresas devem ficar atentos aos novos métodos utilizados para comprometer sistemas e reagir adequadamente.

Uma das principais e mais alarmantes características do Astaroth é sua capacidade de operar a partir da exploração de ferramentas legítimas já existentes no sistema, o chamado ataque living-off-the-land, rodando funções maliciosas na memória sem necessidade de criação de arquivos, o que dificulta sua detecção por soluções antivírus convencionais.

Como a infecção se inicia

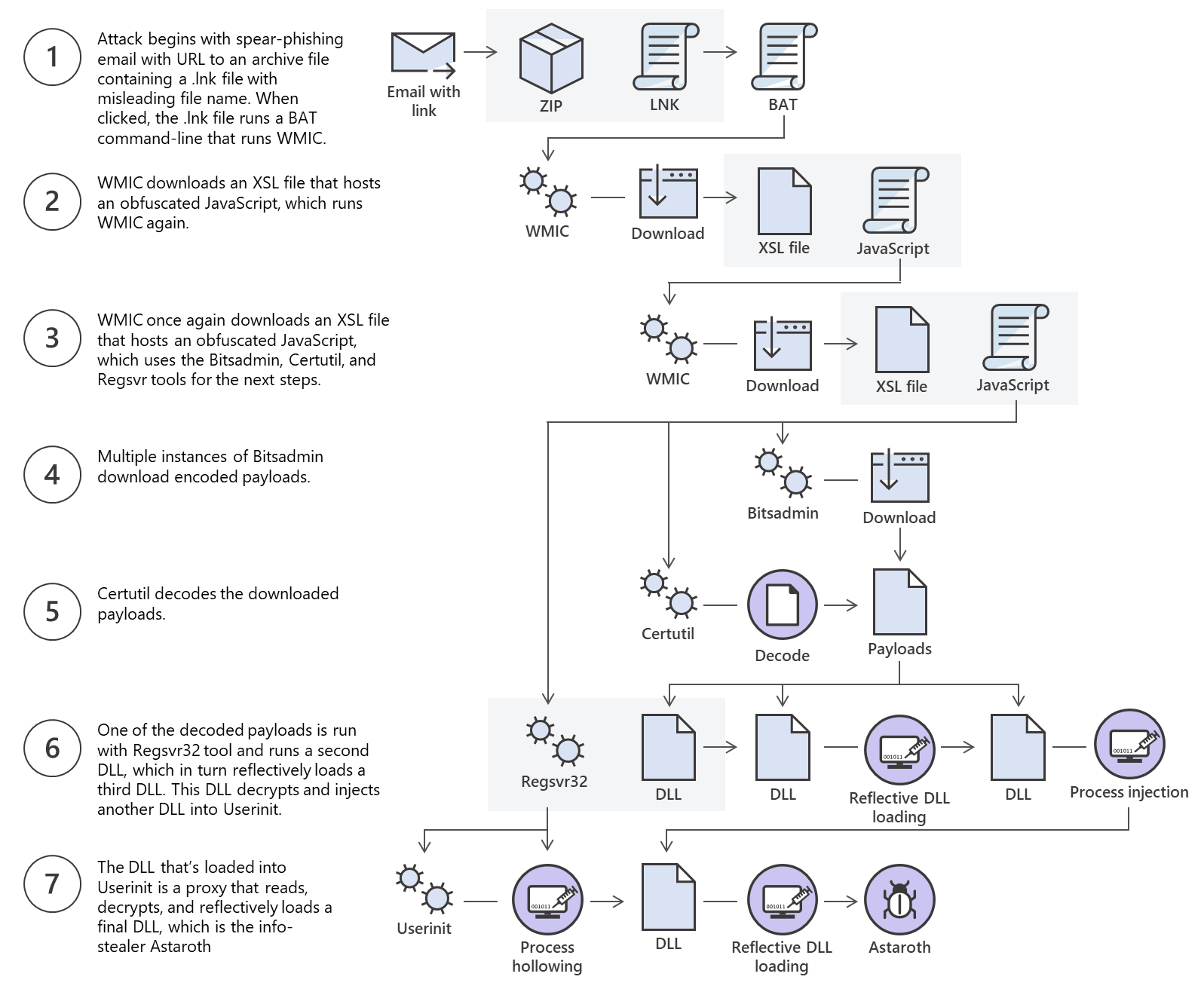

Como muitas epidemias eletrônicas recentes, o Astaroth se propaga inicialmente através de um email falso de phishing, contendo um arquivo LNK malicioso. Uma vez que o Brasil é o principal afetado pela campanha viral, a URL utilizada irá empregar nomes que possam enganar o usuário brasileiro, como certidao.htm, abrir_documento.htm, pedido.htm, Etc. A partir daí, o usuário será redirecionado para um arquivo zip com nome falso (certidao.htm.zip, por exemplo). Dentro dele, chegamos no LNK falso que executa um BAT obfuscado de linha de comando.

O alvo aponta para uma ferramenta geralmente inofensiva existente no sistema operacional Windows, o Windows Management Instrumentation Command-line (WMIC). Apesar de ser um utilitário poderoso do sistema, ele se torna o veículo para a execução de comandos maliciosos a partir do link falso. O link que chega por email dispara o parâmetro “/Format” na ferramenta e dá início ao download e execução de código JavaScript que dará continuidade ao ataque.

É evidente que a primeira e melhor linha de defesa nesse caso é a atenção redobrada com links desconhecidos e emails falsos, uma vez que Astaroth não se aproveita de nenhuma vulnerabilidade do sistema, mas combina o poder da engenharia social com o abuso de uma ferramenta legítima do Windows.

Como o ataque se desenvolve

A partir do download do código viral, Astaroth prossegue sem criar arquivo nenhum no disco rígido, sendo executado inteiramente na memória, a chamada tática fileless, que ludibria soluções de segurança baseadas em assinaturas virais e não em comportamentos anômalos. A partir daí, o Cavalo de Troia utiliza uma cadeia de ferramentas para seus serviços: Bitsadmin, Certutil, Regsvr32, culminando com uma injeção de código no processo Userinit. Confira o diagrama:

O time do Microsoft Defender Advanced Threat Protection destaca que em nenhum momento de seu ciclo de vida o Astaroth utilizou executáveis ou arquivos que não fizessem parte do sistema operacional, camuflando suas atividades como operações legítimas da máquina e se esquivando de detecção.

A partir deste ponto, o malware pode seguir qualquer caminho, seja instalando ameaças convencionais no sistema de suas vítimas ou, como vem sendo relatado, furtando e transmitindo credenciais, senhas e dados privados para cibercriminosos, mantendo sua camuflagem. Foi detectada inclusive a quebra de sigilo de componentes da GAS Tecnologia instalados no sistema para finalidades de proteção de operações bancárias. Antes que o ataque chegue nesse estágio, é fundamental ter uma solução de segurança capaz de detectar o comportamento aberrante, mesmo de utilitários supostamente autorizados e presentes na máquina.

Reconhecendo o perigo

De acordo com a Microsoft, o Windows Defender é capaz de identificar as técnicas empregadas por ataques fileless ou living-off-the-land. A descoberta do surto do Astaroth aconteceu a partir do monitoramento de atividades do WMIC. Dados de telemetria enviados voluntariamente por sua base de usuários indicavam um aumento anormal no uso da ferramenta para processamento de scripts, um sinal claro de que algo não estava certo. Em condições normais de uso, não seria registrado esse aumento nos meses de maio e junho.

Uma investigação mais profunda reconheceu o padrão de ataque de Astaroth, uma praga que já havia aparecido anteriormente em fevereiro, mas tomou vulto somente meses depois.

De acordo com investigações conduzidas pela Cybereason nesta campanha de fevereiro, o Astaroth foi capaz até mesmo de se aproveitar de soluções Avast instaladas localmente para capturar informações de seus alvos, ludibriando completamente a segurança dos aplicativos e explorando as ferramentas da mesma forma que faz com componentes do Windows. Na época, a Avast emitiu um posicionamento oficial e assegurou seus usuários que seu ecossistema agora está protegido contra a ameaça:

” Os autores (do Astaroth) fazem uso indevido de um binário confiável para executar o malware, neste caso eles usaram um processo Avast, provavelmente devido ao tamanho de nossa base de usuários no país de destino do Brasil. Uma coisa importante a considerar é que isso não é uma injeção nem uma escalada de privilégios. Os binários do Avast instalados possuem mecanismos de autoproteção para evitar injeções. Neste exemplo, eles estão usando um arquivo Avast para executar um binário de maneira semelhante a que uma DLL usando o rundll32.exe do Windows pode ser executada. Anteriormente, emitimos uma detecção do malware para que todos os usuários do Avast fossem protegidos dessa variante. Além disso, estaremos implementando mudanças em nosso ambiente para garantir que o mesmo processo não possa ser mal utilizado dessa maneira no futuro.”

Segundo a Microsoft, o Windows Defender está habilitado a interromper a cadeia de comandos e exploração de ferramentas do Astaroth em diferentes pontos, impedindo que o Cavalo de Troia atinja seu potencial, efetivamente neutralizando a ameaça. Isso é possível graças a uma mudança de paradigma no cenário dos antivírus, em que soluções mais modernas estão procurando comportamentos anômalos ao invés de apenas confiarem em assinaturas de arquivos. Essa é uma postura que a Microsoft vem perseguindo já tem alguns anos e instigando o resto da indústria a acompanhar.