Basta um descuido. Um clique em um arquivo anexo malicioso, um sistema desatualizado e alguns minutos. É o que basta para destruir o trabalho de anos e colocar de joelhos um dos pilares da administração pública. Desde terça-feira (3), essa tem sido a realidade do Superior Tribunal de Justiça, vítima aparentemente de um ataque de ransomware.

Quem visitar a página do STJ agora receberá somente uma versão mais simples, em HTML puro, bem diferente do conteúdo que existia antes. Toda a rotina do órgão público foi alterada e ele “funcionará em regime de plantão até a próxima segunda-feira (9), e durante esse período estarão suspensas todas as sessões de julgamento por videoconferência e também as sessões virtuais destinadas à apreciação de recursos internos (agravos internos, agravos regimentais e embargos de declaração), bem como as audiências”.

De acordo com o comunicado oficial, “as medidas (…) foram adotadas em razão de uma invasão detectada na rede de informática do tribunal na tarde de terça-feira (3)”. O jornalista Diego Escosteguy está acompanhando o caso a partir de fontes internas e revela que o método do ataque foi ransomware.

O modus operandi é clássico e já realizou vítimas tanto no setor privado quanto no setor público em diversos países, além de afetar também usuários domésticos. O modelo parte da distribuição maciça de arquivos maliciosos, geralmente através de mensagens de email não solicitadas. A vítima clica no anexo e se inicia então o ataque automatizado: todos os arquivos da máquina afetada são criptografados com um chave de alta complexidade e apenas o operador do ransomware tem a chave, que ele pode oferecer em troca de um resgate realizado através de transferência de criptomoedas.

Até o momento, não há cura ou solução fácil para recuperar os arquivos afetados, assim como tampouco há qualquer garantia de que o cybercriminoso irá cumprir sua palavra. A recomendação dos especialistas, uma vez concretizado o ataque, é não pagar o resgate.

O ataque ao STJ teria criptografado todos os dados nos servidores da entidade, incluindo todos os processos em andamento a nível nacional, todo o histórico de processos do passado, mensagens de email, dados de programas e mais. Até mesmo os backups teriam sido afetados pela ação sistêmica do ransomware, uma vez que, contrariando qualquer recomendação de segurança eletrônica, os arquivos de backup estavam armazenados na mesma rede. Felizmente, há backups armazenados em fitas que não foram afetados, mas estão defasados em cinco dias em relação ao início do ataque.

A restauração deve demorar e a previsão inicial é que o STJ só consiga operar novamente com sua capacidade original a partir do dia 15 desse mês. O ministro Humberto Martins recomendou que ministros e servidores evitem ligar computadores, mesmo pessoais, que se conectem com a rede do tribunal até a situação ser normalizada.

Hacker ou ransomware aleatório?

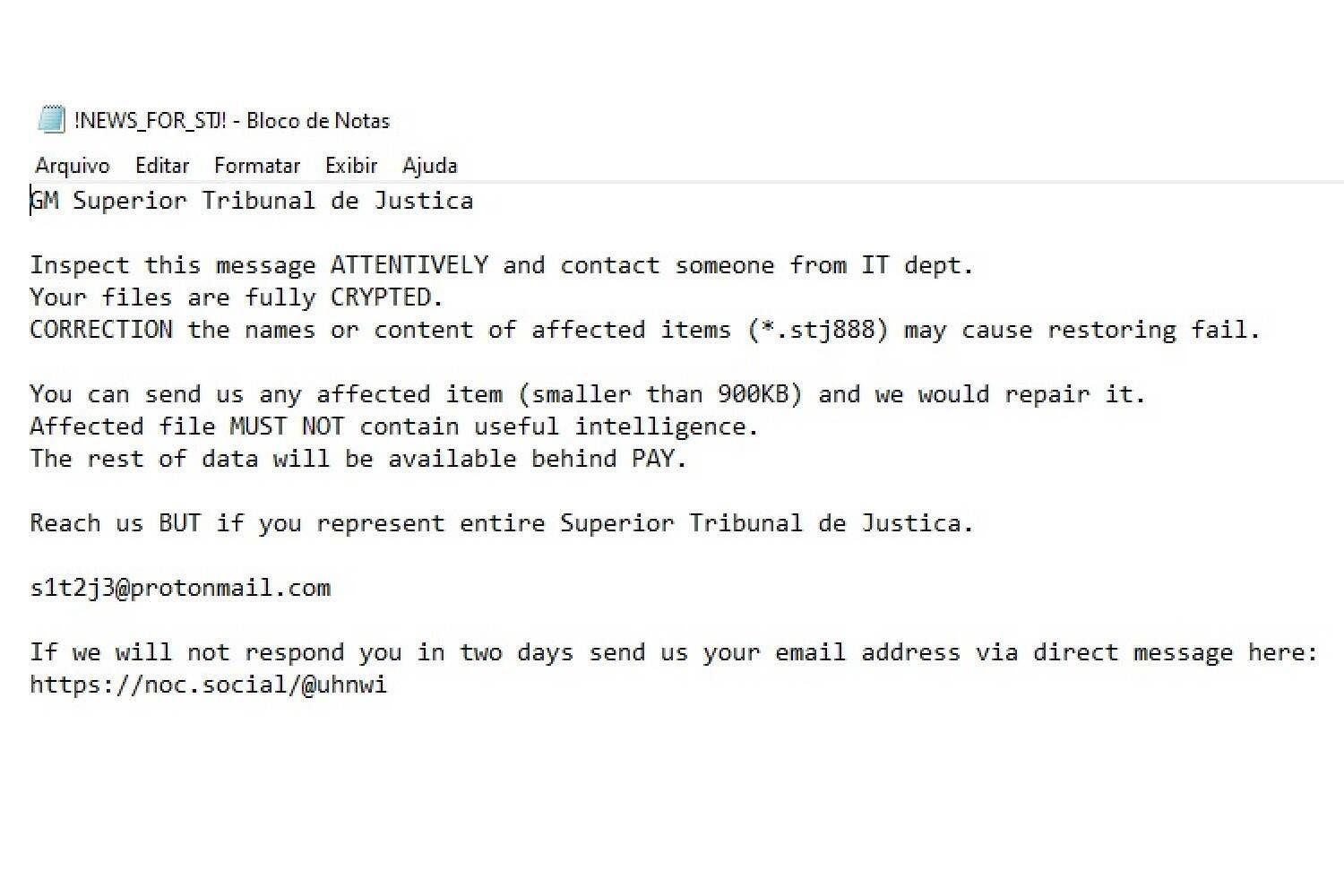

Os técnicos de TI do STJ localizaram a seguinte mensagem nos servidores:

É a típica mensagem padrão de ransomwares, exigindo resgate. Segundo Escosteguy, um dos técnicos envolvidos na investigação garante que ” uma conta Domain Admin foi explorada, o que permitiu que o hacker tivesse acesso aos nossos servidores, se inserisse em grupos de administração do ambiente virtual e, por fim, criptografasse boa parte das nossas máquinas virtuais”.

Os relatórios são contraditórios. Por um lado, há indicação de ação passiva de um ransomware, incluindo procedimentos automatizados e mensagem padrão. Por outro lado, Escosteguy descreve o que parece ser a ação ativa de um hacker, que teria se infiltrado propositalmente nos sistemas desde domingo (1).

Há uma larga diferença entre os dois casos, entre um crime de oportunidade provocado por descaso no uso de emails, ou um ataque focado explorando brechas de segurança. Um hacker participando ativamente da operação também poderia ter, por exemplo, copiado dados sigilosos de todos os processos em andamento no STJ, o que resultaria em consequências ainda mais graves e imprevisíveis para o sistema jurídico brasileiro.

Diego Escosteguy sustenta que a impressão inicial é que haja um hacker envolvido, que teria mesmo se aproveitado de uma mudança na rotina de segurança eletrônica do STJ. Antes da pandemia, era necessário acessar presencialmente os servidores mais críticos da rede. Com os protocolos de quarentena, o responsável pela segurança do sistema passou a acessar remotamente os serviços, o que abriu a falha na segurança que teria permitido a invasão.

A partir da invasão inicial, o hacker teria preparado um payload, um Cavalo de Troia enviado por email que acionou o ransomware. Apesar desse nível de ataque ser mais raro que a tradicional estratégia de se atirar para todos os lados de redes criminosas e spammers, não é incomum.

Peritos forenses da Polícia Federal também estão investigando o caso para apurar a responsabilidade criminal e identificar suspeitos. Independente do resultado das investigações, esse já está sendo considerado como o maior ataque hacker da História brasileira, pelo impacto dos sistemas afetados e pelo perfil do alvo.

Conclusão

Podemos inferir diversas lições do incidente desde já. A primeira delas, a mais óbvia, é: não clique em qualquer coisa que apareça no seu email. Uma cultura corporativa de segurança de informação assegura que todos os funcionários e terceiros estejam cientes dos riscos envolvidos e como desconfiar de mensagens não solicitadas, mesmo na eventualidade de um ataque focado ou de engenharia social.

A segunda lição é que são necessários cuidados adicionais quando se trata de acesso remoto a sistemas críticos. Embora o STJ adotasse uma política válida de acesso somente por vias físicas a seus servidores mais relevantes, essa política foi descartada sem um planejamento adequado em virtude da pandemia. Trabalhadores remotos devem também estar cientes dos riscos envolvidos.

Por último, é imprescindível que backukps não sejam armazenados no mesmo espaço físico ou na mesma rede que os dados que se busca proteger. Práticas recomendadas de backup garantem o funcionamento de suas atividades, mesmo quando todas as demais medidas de segurança falham.